Acrylic Suite

Keep WiFi simple

Miles de personas -desde principiantes hasta profesionales- confían en Acrylic para mejorar su WiFi de forma sencilla desde su portátil

Explorar productosDiseño, Análisis y Solución de problemas

La sencillez como compromiso

Rápido y sencillo

Desde el portátil o la tableta, genera diagnósticos, métricas e informes

Fácil de usar

Visualiza los resultados de forma intuitiva y faciles de entender

Confiable

Elimina las caídas de la red WiFi y aumenta el rendimiento

Las soluciones de Acrylic Suite

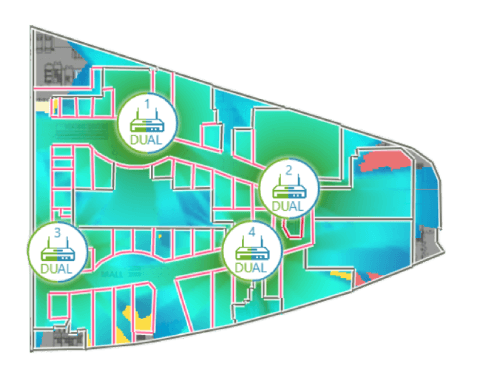

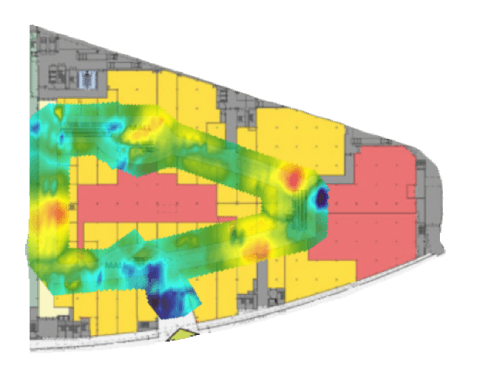

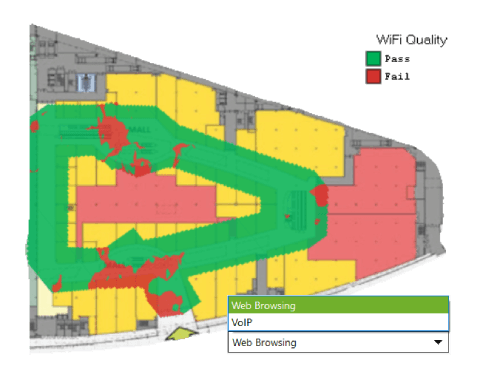

Planificación y estudio del sitio

Acrylic Wi-Fi HeatmapsAnálisis y resolución de problemas

Acrylic Wi-Fi AnalyzerSniffer avanzado

Acrylic Wi-Fi SnifferSIGINT & GEOINT

Acrylic Wi-Fi LEAAnálisis Bluetooth

Acrylic BLE AnalyzerHeatmaps

Planificación y estudio del sitio

Cubre todas las etapas del análisis de una infraestructura wifi.

Diseño y planificación de cero, a la evaluación de una red ya en funcionamiento.

Pasando por la visualización de los resultados mediante gráficos y métricas intuitivas hasta la generación de los informes de resultados.

- Diseña y planifica desde cero una red WiFi.

- Site Survey, mapas de calor de cobertura y calidad de red.

- Identifica y soluciona las zonas problemáticas de tu infraestructura.

- Genera informes editables., guarda los proyectos y evidencias

- Soporte de WiFi 7 en todas las bandas de frecuencia

Y muchas más funcionalidades...

Analyzer

Análisis y resolución de problemas

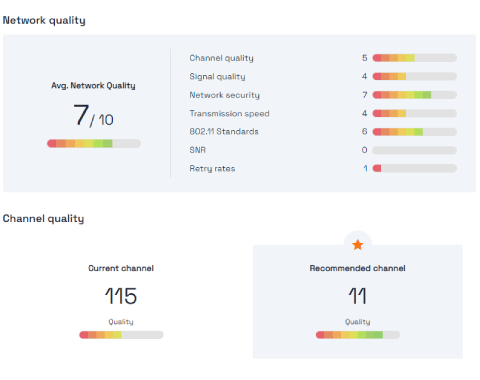

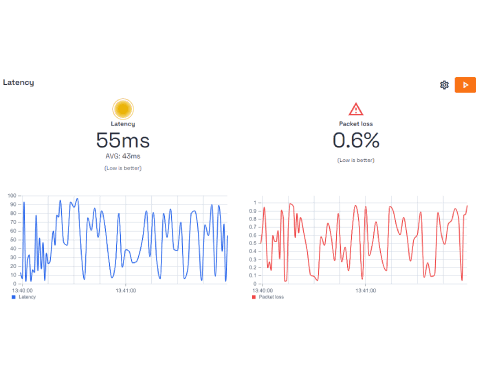

Analiza que esta ocurriendo en tu red wifi, ejecuta métricas y mide su rendimiento.

Resuelve incidencias y obtén recomendaciones de mejora.

Diseño sencillo y fácil de usar, moderno e intuitivo que ayuda a los usuarios menos experimentados.

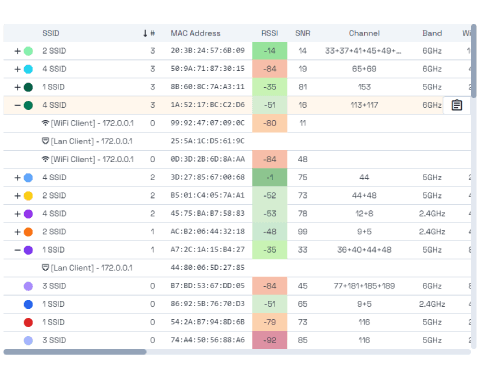

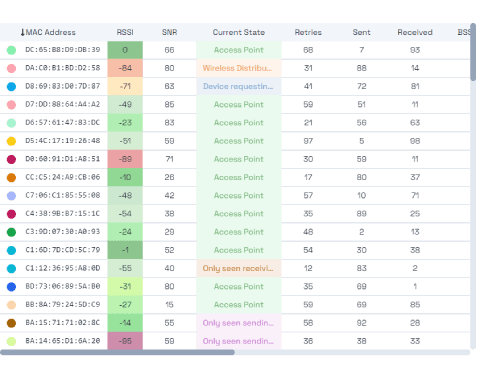

- Analiza tu red, identifica los clientes, mide el rendimiento, todo el tiempo real

- Solución de problemas y recomendaciones. Olvídate de conexiones lentas.

- Detecta APs y dispositivos (Routers, tabletas, teléfonos, portátiles, …)

- Soporte de WIFI 7 en todas las bandas de frecuencia

Y muchas más funcionalidades...

Sniffer

Captura de paquetes mejorada

Captura todos los paquetes wifi enviados por los dispositivos a tu alrededor.

Analiza el protocolo y el funcionamiento a bajo nivel de las comunicaciones inalambricas.

El complemento perfecto para Acrylic Wi-Fi Analyzer, Heatmaps y Wireshark.

- Modo monitor mejorado

- Utiliza hardware económico y común

- Integración con terceros. Usa tu software favorito

- Sin complicaciones. No se requiere configuración

Y muchas más funcionalidades...

Los profesionales lo tienen claro:

Fácil de usar y con muchas funcionalidades avanzadas.

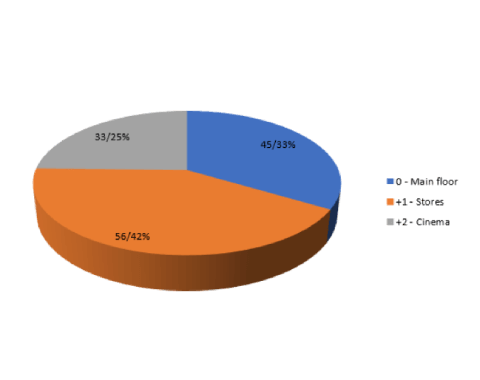

En todos nuestros almacenes diseñamos los nuevos despliegues wifi con Acrylic Wi-Fi Heatmaps y lo usamos para validar el desempeño periódicamente en todas las instalaciones.

Klaus Andersen

Gestor de instalaciones e ingeniero de redes

Todos nuestros técnicos se apoyan en Acrylic Wi-Fi Analyzer para solucionar los problemas que surgen en las redes inalámbricas de nuestros clientes.

Priya Chopra

Gerente, especialista en redes

Con Acrylic Wi-Fi Sniffer hemos podido monitorizar los clientes conectados a nuestras redes inalámbricas e identificar los problemas de configuración a nivel de protocolo que teniamos.

Alex Miller

Administrador de redes