¿Es segura una una red WiFi oculta? (SSID Oculto)

Tabla de contenidos

A la hora de realizar una auditoría de seguridad WiFi un paso importante es la identificación de los nombres de una red WiFi oculta, también conocidas con el nombre de ESSID en el estándar 802.11.

Conocer el nombre de una red WiFi es imprescindible para poder conectarse a ella o incluso para poder realizar un intento de conexión. Además, para el caso de redes con seguridad WPA/WPA2, el valor del ESSID es necesario para el cómputo de la Pre Shared Key (PSK), la clave de cifrado, y por tanto para poder crackear una contraseña WiFi.

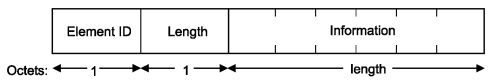

Normalmente los puntos de acceso WiFi que publican una red, propagan a los clientes el nombre de red dentro de unos parámetros conocidos como Information Elements, que van incluidos en algunos paquetes de lred, en los frames de tipo Management, más concretamente en los Beacons (tipo=0x00, subtipo=0x05) con el Information Element cuyo identificador es 0. La estructura de estos parámetros es la siguiente:

Desde hace varios años, los principales fabricantes de dispositivos que funcionan a modo de AP permiten configurarlos de forma que estos no emitan el nombre de las redes WiFi que publican. Esto se ha implementado como un mecanismo de seguridad, de forma que cualquier dispositivo que quiera conectarse a la misma necesita conocer dicho parámetro con anterioridad, aunque dispone de un fallo de diseño bastante importante que hace que ocultar la red WiFi no sea una opción segura.

Cómo obtener longitud de red WiFi Oculta (ESSID)

Resulta curioso que a pesar de que no se envía el nombre de la red en las redes WiFi ocultas, la mayoría de dispositivos que funcionan como APs envían mensajes con el Information Element que contendría esta información con el nombre de la red rellenado con el valor hexadecimal 0x00, así como la longitud del nombre de la red WiFi.

Esta información supone una primera aproximación para llegar a conocer el nombre de la red WiFi oculta. Esto también sucede en entornos empresariales, donde los nombres de las redes suelen ser autoexplicativos y pueden seguir un patrón conocido, de forma que a partir de un nombre de red es posible predecir el nombre de las demás redes sólo sabiendo su longitud.

Cómo obtener el nombre de una red WiFi Oculta (ESSID)

El dispositivo que actúa como cliente WiFi al intentar conectarse a una red o descubrir si esta red se encuentra al alcance envía al punto de acceso un frame de tipo Probe Request con el fin de solicitarle cierta información al AP al mismo tiempo que le envía información propia. El punto de acceso responde al cliente mediante otro frame conocido como Probe Response (tipo=0x00, subtipo=0x05). El intercambio de estos mensajes da inicio al proceso de asociación de una Station con el punto de acceso.

Parte de la información enviada a la red por el cliente es el nombre de la red WiFi. Como este tipo de frames no van cifrados ni protegidos de ser vistos por otras personas, basta con monitorizar el tráfico WiFi con un sniffer hasta que se conecte un cliente legítimo para conocer el nombre de la red. Ataques que permiten forzar la desconexión y reconexión de un cliente que ya se encuentre asociado es otra técnica para decubrir el nombre de una red WiFi oculta.

Ataques a redes WiFi ocultas

Aunque hasta el momento el descubrimiento pasivo de redes WiFi ocultas era la única vía, mediante el uso de un analizador wifi como Acrylic Wi-Fi Professional, existe un Information Element que puede ser enviado en los frames de tipo Probe Request y que sirve para que una Station le solicite otro Information Element a otra Station diferente. Es posible que un cliente solicite a un AP que no está emitiendo el nombre de la red, que nos envíe como respuesta amable dicho parámetro en un paquete Probe Response, permitiendo al usuario conocer el nombre de la red.

Dado que es un Information Element opcional y cuyo uso apenas está extendido (aunque viene definido en el estándar 802.11-2007), su comportamiento no se encuentra implementado en muchos firmwares de puntos de acceso o directamente es ignorado, lo que limita en gran medida la capacidad de explotación de esta “funcionalidad”. Se han realizado pruebas con diferentes modelos y se puede concluir que este fallo estaba presente en algunas versiones antiguas de Android cuando se usaba un software externo para crear un AP, así como en algunos modelos de routers D-Link.

Es segura una red WiFi oculta

En absoluto. Ocultar el SSID únicamente ofrece una capa de “Seguridad por oscuridad” y en el momento que existe un firmware vulnerable o al menos un cliente que hace uso de esta red el nombre de la red WiFi oculta se puede obtener. Con el software gratuíto Acrylic Wi-Fi Home y con la versión Profesional las redes ocultas aparecen en color rojo una vez son identificadas mediante el análisis automático del tráfico de red WiFi.

Este artículo forma parte de una serie de artículos sobre configuración wifi para teletrabajo y pequeñas oficinas

- Inventario de dispositivos WiFi y puntos de acceso

- ¿Es segura una una red WiFi oculta? (SSID Oculto)

- Cómo mejorar el rendimiento y cobertura WiFi

- 6 pasos para crear una red wifi en casa de forma segura

- Descubre quien te roba wifi y bloquear su conexión

- Teletrabajo wifi, como conseguir el mayor rendimiento